Liquid 랜섬웨어는 암호화를 실행하는 파일 위피가 윈도우 기본 폴더인 음악 폴더 인것으로 보아 계정을 해킹하여 원격제어(RDP) 접속으로 시스템에 접속하여 화면을 직접 보면서 작업했을 것으로 보입니다

Liquid 랜섬웨어는 명령 프롬프트 창을 생성하여 "running after 5 seconds, close proccess for cancelling" 메시지를 출력한 후 동작하게 됩니다

또한 윈도우 부팅시마다 자동 실행 하도록 서비스레 추가 증록을 하고 작업스케줄러에 로그를 삭제 하는 logg 배치파일을 등록시켜 10분마다 동작 되도록 하여 사용자가 RDP 접속으로 공격한것을 인지하지 못하도고 하고 있습니다

확장자 변경은 "id[<Random>].[[email protected]].문서.txt.Liquid" 형태로 변경 됩니다

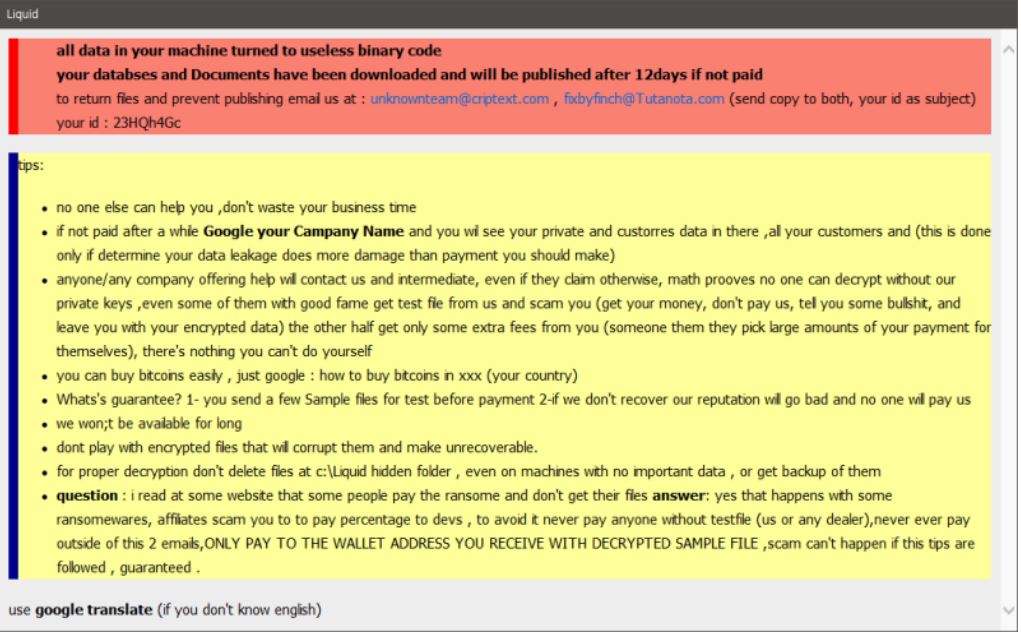

결제 안내 파일은 "Liquid.hta"가 생성되며 암호화된 데이터의 몸값을 지불하지 않으면 Google을 통해 정보를 외부에 노출 하겠다는 협박하고 있습니다

해커에게 몸값을 지불한다고 해도 복구에 대한 보장은 없습니다

가장 확실한 방법은 방화벽 구축및 백업웨어를 이용한 백업이 절실히 요구 됩니다

데이터 잃고 후회하지 말고, 잃기전에 대비 해야 합니다