기존 Magniber 램섬웨어는 Chrome, Microsoft Edge 웹브라우저 사용자가 웹 사이트 접속 중 .msi 파일 확장명을 가진 악성 파일을 자동 다운로드한 후 사용자가 파일을 작접 실행하는 방식으로 동작 했습니다

최근에는 제어판 항목 파일(.cpl)로 랜섬웨어 감염을 시도 하고 있습니다

Chrome 웹브라우저로 사이트에 접속 중에는 .cpl 파일 확장명을 가진 Antivirus.Upgrade.Database.Cloud.cpl 또는 MS.Upgrade.Database.Cloud.cpl 파일이 자동 실행되는 형태이고

Microsoft Edge 웹 브라우저 에서는 .zip 압축 파일(Antivirus.Upgrade.Database.Cloud.zip 또는 MS.Upgrade.Database.Cloud.zip)을 자동 다운로드하는 형태 입니다

다운로드된 압축파일 안에는 .cpl 확장자 파일이 존재하며, 사용자가 실행 파일(.exe, .msi, .com emd)이 아니라고 생각하여 클릭할 확률을 높이고 있습니다

자동 실행되거나 사용자가 클릭하여 실행된 .cpl파일은 실행중인 다양한 프로세스에 코드를 추가하여 동시 다발적인 파일 암호화를 진행 합니다

특히 Magniber 랜섬웨어 코드가 추가된 정상 파일을 파일 암호화 행위 후 "C:\Users\Public" 폴더 내에 임의의 암호화된 스크립트 파일을 생성하여 코드를 실행 합니다

실행된 코드는 다음과 같은 명령을 실행 하여 시스템 복원을 무력화 합니다

bcdedit /set {default} bootstatuspolicy ignoreallfailures

bcdedit /set {default} recoveryenabled no

wbadmin delete catalog -quiet

wbadmin delete systemstatebackup -quiet

확장자 변경은 "문서.txt.<7~9자리 Random 영문 소문자 확장명>" 형태로 변경되며

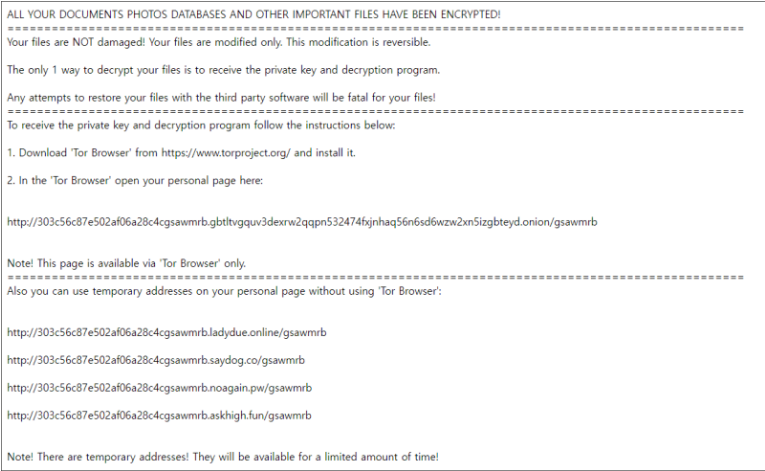

안내 파일은 "README.html" 파일이 각 폴더 마다 생성 됩니다

이번 Magniber 랜섬웨어 처럼 기존의 감염 방법으로는 감염 확률을 높이기 어려워 지속적인 감염 방식의 변화가 있을 것으로 예상 됩니다

해커에게 몸값을 지불한다고 해도 복구에 대한 보장은 없습니다

가장 확실한 방법은 방화벽 구축및 백업웨어를 이용한 백업이 절실히 요구 됩니다

데이터 잃고 후회하지 말고, 잃기전에 대비 해야 합니다