RCRU64 랜섬웨어의 실행위치나 공격방식을 보면 해커가 RDP(원격 제어)방식으로 접속하여 데이터를 유출 시킨뒤 랜섬웨어를 실행 하여 파일 암호화를 진행 하는 것으로 보입니다

RCRU64 랜섬웨어가 실행되면 몇가지 단계별로 악성코드를 실행 시키는 동작을 합니다

1. UAC(사용자 계정 컨트롤) 알림 기능을 비활성화 시키는 값을 레지스트리에 등록 합니다

2. 윈도우 방화벽 무력화및 설정값 일부를 변경 합니다

3. 시스템 복원 기능 무력화를 하여 복구를 할 수 없도록 합니다

4. 파일 암호화 과정에 방해가 될수 있는 여러 프로세스를 종료 처리 합니다

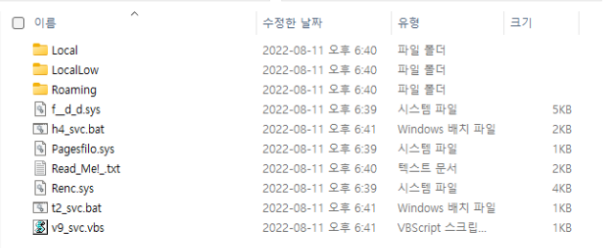

이러한 악성코드는 C:\Users\%UserName%\AppData 경로에 생성 됩니다

생성된 파일들은 작업 스케줄러에 등록되어 6분마다 반복 실행을 합니다

이후 파일 암호화가 완료된 후에는 흔적을 지우기 위해 사용된 악성코드및 연관된 스크립트를 삭제 처리 합니다

확장자 변경은 "문서.TXT[ID=<Random>[email protected]].<4자리 Random>" 형태로 변경되며

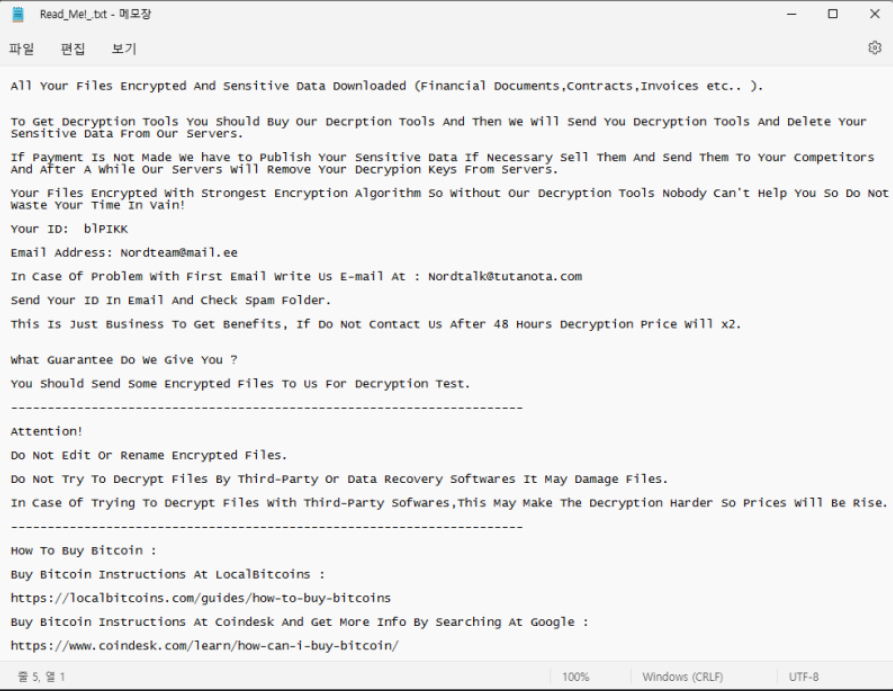

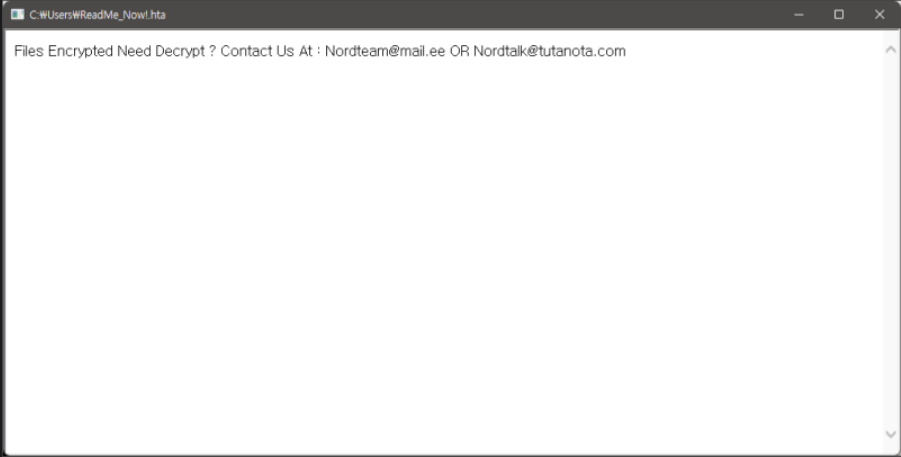

안내 파일은 "Read_Me!_.txt" 와 "ReadMe_Now!.hta" 파일이 생성 됩니다

해커에게 몸값을 지불한다고 해도 복구에 대한 보장은 없습니다

가장 확실한 방법은 방화벽 구축및 백업웨어를 이용한 백업이 절실히 요구 됩니다

데이터 잃고 후회하지 말고, 잃기전에 대비 해야 합니다