GandCrab 랜섬웨어는 2018년 1월경 부터 취약점(Exploit), 메일 첨부 파일 형태로 유포가 시작된 것으로 보이며

2018년 2월경에 BitDefender 보안 업체에서 GandCrab v1.0 랜섬웨어에 의해 암호화된 파일을 복구할 수 있는 복구툴을 공개 하였습니다

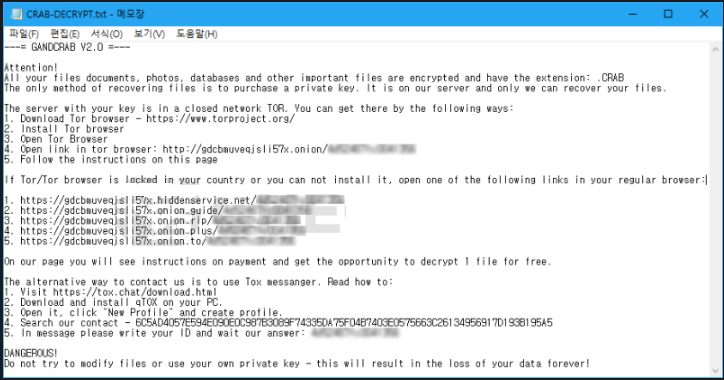

이에 따라 2018년 3월에 C&C 서버 보안 강화를 통해 업그레이된 GandCrab v2.0 랜섬웨어를 메일 첨부 파일 형태로 유포 하며 활동을 재개 하였습니다

GandCrab v2.0 랜섬웨어가 국내 사용자를 대상으로 특정 폴더에 kakaotalk.exe 파일을 다운로드 하여 실행한 것으로 보입니다

실행된 악성코드는 감염자 IP 정보를 체크한 후 malwarehunterteam.bit 서버로 전송합니다

이후 C&C 서버(malwarehunterteam.bit/eadeeysc?ee=erss)와의 성공적인 통신에 성공할 경우 랜섬웨어 행위가 정상적으로 동작하게 됩니다

파일 암호화에 방해가 될수있는 32가지의 프로세스가 실행 중인경우 이를 중지 시킵니다

확장자 변경은 "문서.txt.CRAB" 형태로 변경 되며

안내 파일은 "CRAB-DECRYPT.txt" 파일이 각 폴더마다 생성 됩니다

GandCrab v2.0 랜섬웨어의 최초 실행 위치로 보아 원격데스크톱(RDP)을 통해 접속하여 감염을 시도한 것으로 보입니다

따라서, 불필요한 RDP는 꺼두는 것이 좋으며, 사용한다고 하면 계정및 암호관리에 각별히 신경을 써야 할것 입니다

해커에게 몸값을 지불한다고 해도 복구에 대한 보장은 없습니다

가장 확실한 방법은 방화벽 구축및 백업웨어를 이용한 백업이 절실히 요구 됩니다

데이터 잃고 후회하지 말고, 잃기전에 대비 해야 합니다